【最新】あなたの会社は大丈夫?2023年のサイバーセキュリティ対策③

前回は「情報セキュリティ10大脅威 2023」の1位~5位の詳細と対策を解説しました。

今回は、特に社内で見落としがちになりやすい内容も含まれる「情報セキュリティ10大脅威 2023」の6位~10位の詳細と対策をわかりやすく解説します。

⚫情報セキュリティ10大脅威 2023

<出典:独立行政法人 情報処理推進機構/情報セキュリティ10大脅威 2023 https://www.ipa.go.jp/security/10threats/10threats2023.html>

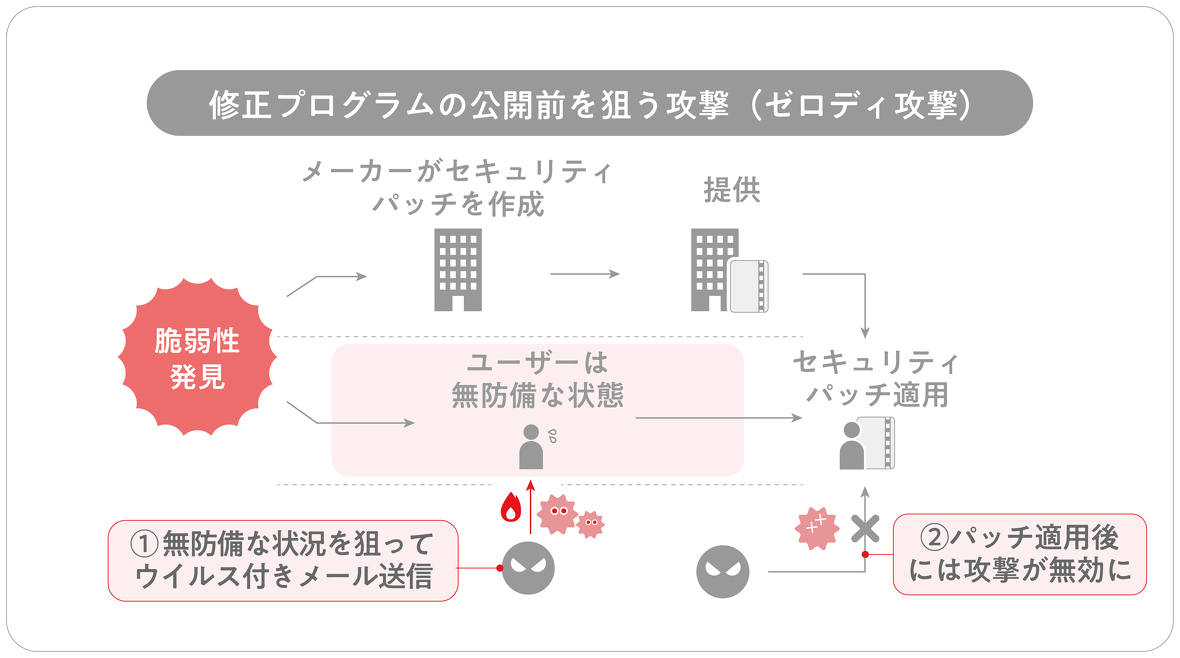

【6位】修正プログラムの公開前を狙う攻撃

~開発ベンダー等が認識してない脆弱性を悪用~

▼脆弱性の修正プログラム(パッチ)や回避策が公開される前に脆弱性を悪用した攻撃

▼攻撃を確実に防ぐ事前の対策が難しく、いつのまにか被害に遭うおそれがある

【対策】

資産の把握、対応体制の整備/NDRを用いたネットワークの監視および攻撃通信の遮断/EDRを用いたエンドポイントの監視、防御/セキュリティ診断やペネトレーションテストを行う

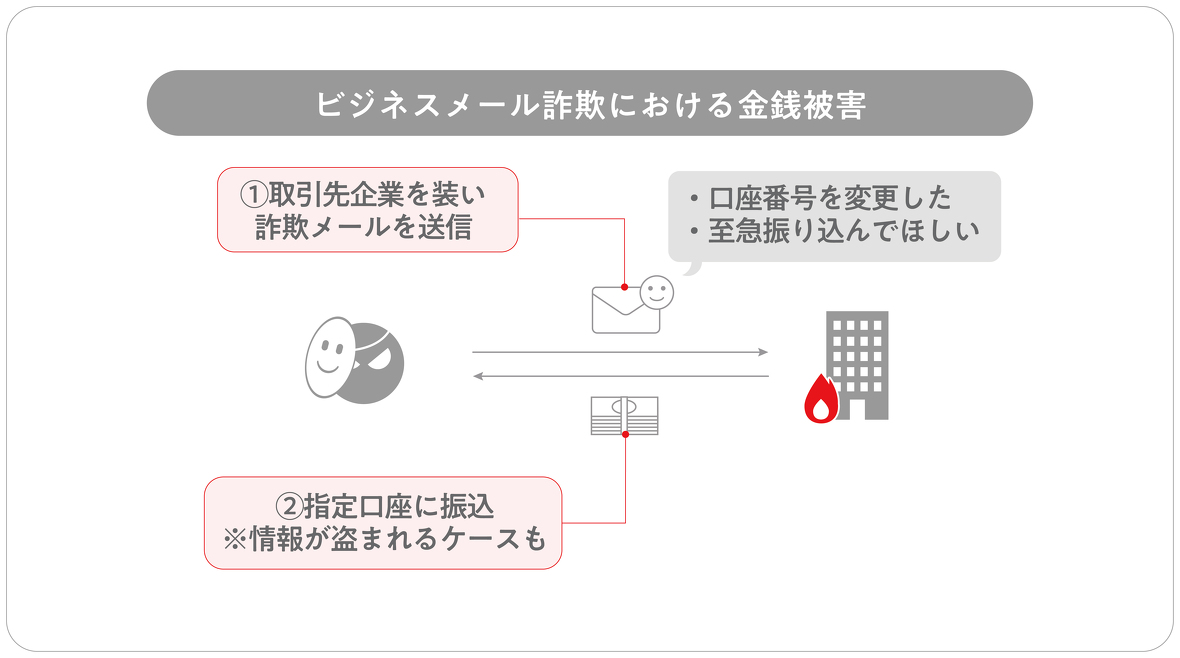

【7位】ビジネスメール詐欺による金銭被害

~何らかの手段を用いて標的組織の業務情報等を搾取→情報を悪用したメールで送金依頼~

▼取引先との請求書を偽装

▼搾取した標的組織のメールアカウントの悪用

▼社外の権威ある第三者へのなりすまし

【対策】

ビジネスメール詐欺への認識を深める/ガバナンスが機能する業務フローの構築/メールに依存しない業務フローの構築/メールに電子署名を付与(S/MIMEやPGP)※なりすまし防止

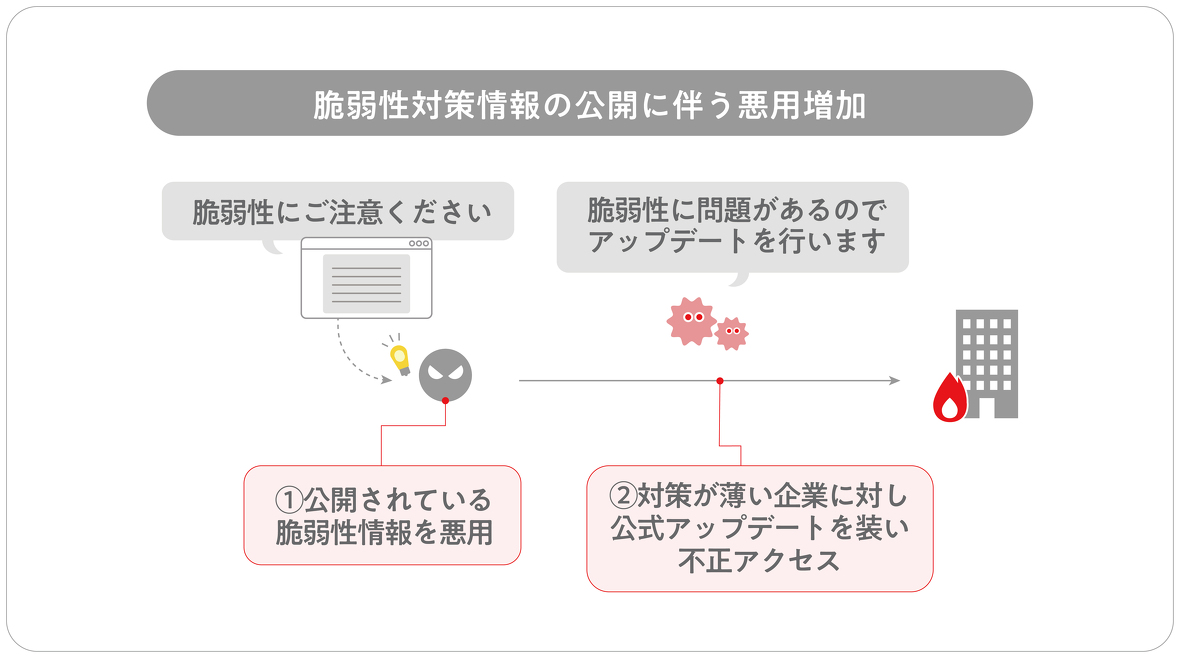

【8位】脆弱性対策情報の公開に伴う悪用増化

〜「後で対応しよう」が命取り!公開された脆弱性情報を悪用し攻撃~

▼対策前の脆弱性を悪用

・対策情報が公開されてから利用者が対策を完了するまでの時間に存在する脆弱性(Nデイ脆弱性)を悪用

▼公開されている攻撃ツールを使用

・公開された脆弱性を悪用する攻撃ツールは短期間で作成されダークウェブ等に出回る

・オープンソースのツールに脆弱性を利用する機能が実装されている場合も!

【対策】

資産の把握、体制の整備/脆弱性関連情報の収集と対応/ネットワークの監視および攻撃通信の遮断/一時的なサーバー停止等

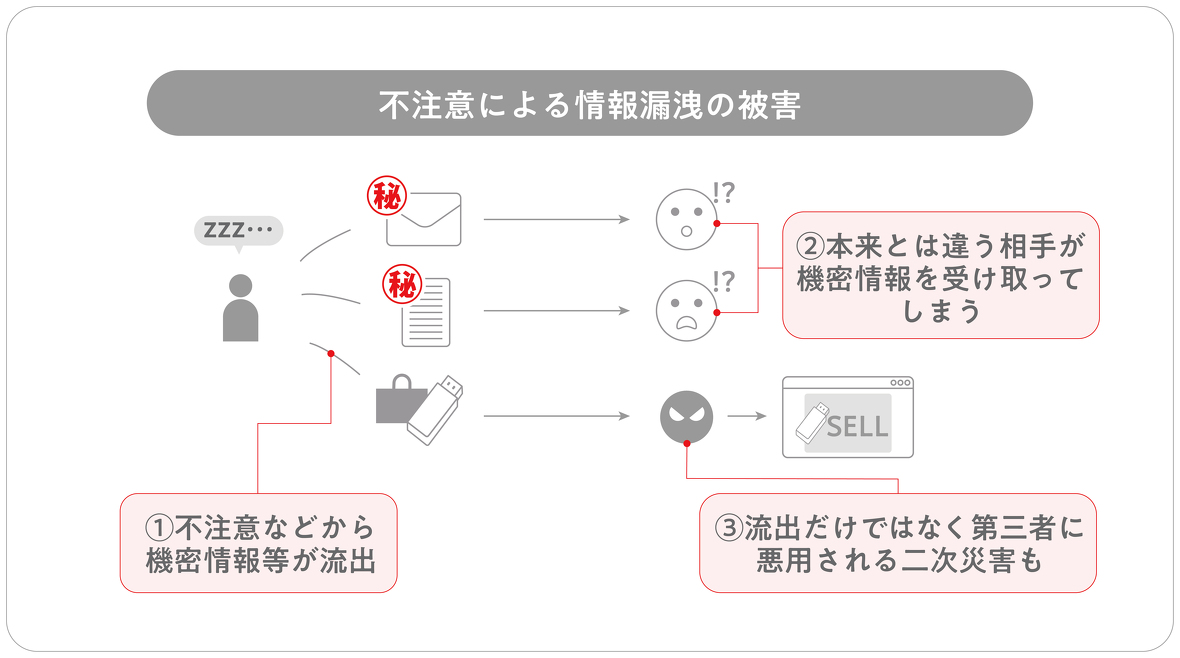

【9位】不注意による情報漏洩などの被害

~従業員個人の情報リテラシーやモラル不足からの不注意~

▼従業員のリテラシーの低さ

・重要情報をカバンで持ち出し、カバンを紛失して情報漏洩

・宛先等の確認不十分なままメールを送信し誤送信

▼誤送信を想定した偽メールアドレスの存在

・第三者により組織が利用しているドメインと似たドメインのメールアドレスを準備される

・従業員が誤送信したタイミングで情報が漏洩

▼情報を取り扱う際の本人の状況

・体調不良や急ぎの用件があることによる注意力散漫

▼組織規程および確認プロセスの不備

・重要情報の定義、取り扱い規定、持ち出し許可手順などの不備

【対策】

従業員のセキュリティー意識教育/組織規程および確認プロセスの確立と定期的な見直し/情報の保護(暗号化、認証)/外部に持ち出す情報や端末の制限/メール誤送信対策等の導入

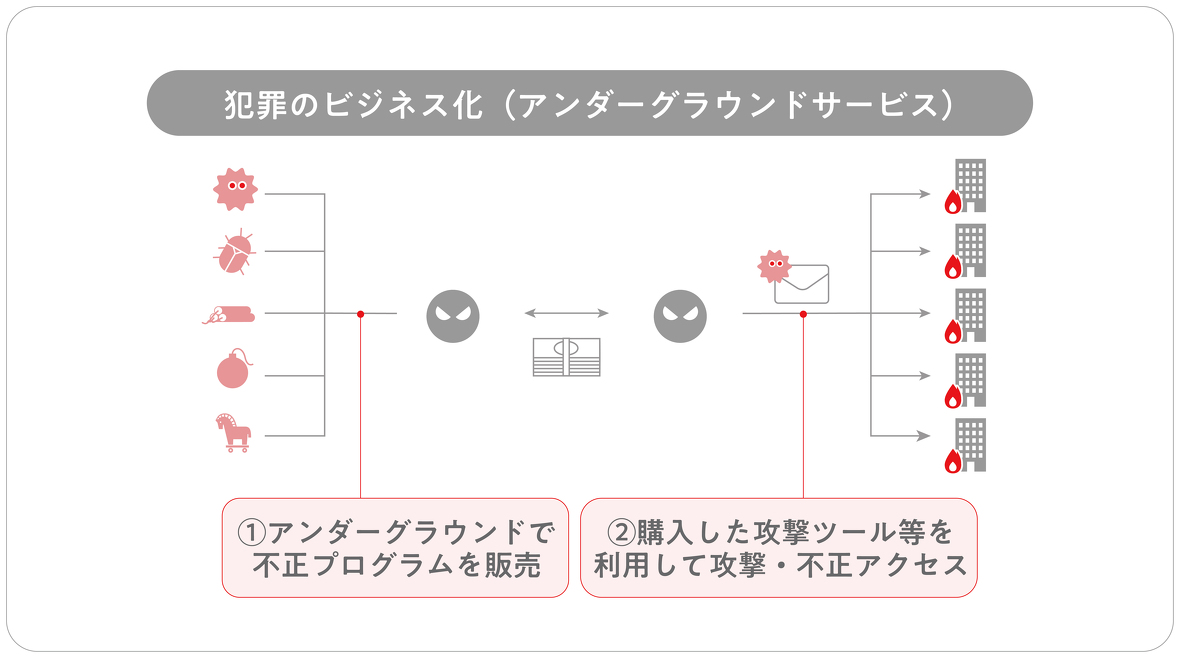

【10位】犯罪のビジネス化(アンダーグラウンドサービス)

~商品はあなたの情報~

▼購入したサービスやツールを利用して攻撃

・攻撃の代行サービスや攻撃に利用できるツールの取引

▼購入した認証情報を利用してウェブへ不正ログイン

・搾取した個人情報や認証情報を販売・購入

▼サイバー犯罪に加担する品材のリクルート

・組織的に行われるサイバー犯罪の人材確保

【対策】

問題に対応できる体制(CSIRT等)構築/予算確保と継続的な対策実施/DDoS攻撃の影響を緩和するISPやCDN等サービス利用/システム冗長化など軽減策

今日、この瞬間にもサイバー攻撃は行われています。

3回に分けて掲載した「2023年のサイバーセキュリティ対策」ですが、皆さんの会社の一助となれば幸いです。

<出典:独立行政法人 情報処理推進機構/情報セキュリティ10大脅威 2023 https://www.ipa.go.jp/security/10threats/10threats2023.html>